第六章 Centos8 用户管理 本节所讲内容: 6.1 用户和组的相关配置文件 6.2 管理用户和组 6.3 实战:进入 centos8 紧急模式恢复 root 密码 用户一般来说是指系统的使用者,使用者可以使用这些名称来登录使用计算机,除了使用者之外,一些系统服务也需要含有部分特权的用户账户运行;因此出于安全考虑,用户管理应运而生,它加以明确限制各个用户账户的权限,root 在计算机中用拥有至高特权,所以一般只作管理用,非特权用户可以通过SU 或 SUDO 程序来临时获得特权。[root@Centos83 ~]# ll | tail -4

-rw-r--r--. 1 root root 2735 6月 20 15:36 a.txt

-rw-r--r--. 1 root root 2742 6月 20 16:45 mini.txt

-rw-------. 1 root root 4269 6月 20 15:45 sshd

drwxr-xr-x. 2 root root 22 6月 20 17:08 test

[root@Centos83 ~]# stat mini.txt # 查询文件属主、属组和权限

文件:mini.txt

大小:2742 块:8 IO 块:4096 普通文件

设备:fd00h/64768d Inode:134444908 硬链接:1

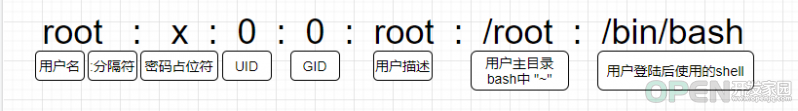

权限:(0644/-rw-r--r--) Uid:( 0/ root) Gid:( 0/ root)6.1 用户账号 6.1.1 用户的分类

6.1.2 配置文件 6.2 用户管理 6.2.1 用户命令 6.2.2 添加登录用户 [root@Centos83 ~]# useradd harry # 创建用户harry

[root@Centos83 ~]# tail -1 /etc/passwd # 查看/etc/passwd文件最后一行

harry:x:1001:1001::/home/harry:/bin/bash

[root@Centos83 ~]# cat /etc/shells # 查看系统中,支持哪些 shell

/bin/sh

/bin/bash

/usr/bin/sh

/usr/bin/bash

[root@Centos83 ~]# yum install zsh -y # yum安装 zsh

[root@Centos83 ~]# zsh # 执行 zsh

[root@Centos83]~# cd /etc/sysconfig/network-scripts

[root@Centos83]/etc/sysconfig/network-scripts# # zsh运行结果,zsh会显示绝对路径的6.2.3 指定用户 UID : useradd -u 用户 ID [root@Centos83]~# useradd -u 2000 oracle # 创建用户 oracle 指定uid为2000

[root@Centos83]~# id oracle # 查看 oracle 用户UID和GID 组ID

uid=2000(oracle) gid=2000(oracle) 组=2000(oracle)

[root@Centos83]~# tail -1 /etc/passwd # 查看/etc/passwd最后一行内容

oracle:x:2000:2000::/home/oracle:/bin/bash

[root@Centos83]~# ls -a /home/oracle

. .. .bash_logout .bash_profile .bashrc .mozilla .zshrc6.2.4 指定用户主目录 [root@Centos83]~# useradd -d /opt/ftp ftpuser # 创建用户 oracle 指定uid为2000

[root@Centos83]~# ls -a /opt/ftp # 查看 /opt/ftp 文件及隐藏文件

. .. .bash_logout .bash_profile .bashrc .mozilla .zshrc

[root@Centos83]~# tail -1 /etc/passwd # 查看/etc/passwd最后一行内容

ftpuser:x:2001:2001::/opt/ftp:/bin/bash # ftpuser主目录已经被指定为/opt/ftp6.2.6 指定用户的附加组 [root@Centos83]~# useradd -G lenovo,oracle,root think # 创建think用户并让lenovo,oracle,root加入think组

[root@Centos83]~# id think

uid=2003(think) gid=2003(think) 组=2003(think),2000(oracle),2002(lenovo),0(root)

[root@Centos83]~# cat /etc/group # 查看用户组文件内容

root:x:0:think

………………中间部分内容省略………………

harry:x:1001:

oracle:x:2000:think

ftpuser:x:2001:

lenovo:x:2002:think

think:x:2003:6.2.7 创建用户的另外一个命令 [root@Centos83]~# adduser thinkplus # 创建thinkplus用户并让

[root@Centos83]~# id thinkplus # 查看thinkplus用户UID和GID 组ID

uid=2004(thinkplus) gid=2004(thinkplus) 组=2004(thinkplus)

[root@Centos83]~# which adduser # 会在环境变量$PATH设置的目录里查找符合条件的文件

/usr/sbin/adduser

[root@Centos83]~# ll /usr/sbin/adduser # adduser 是 useradd 的软链接

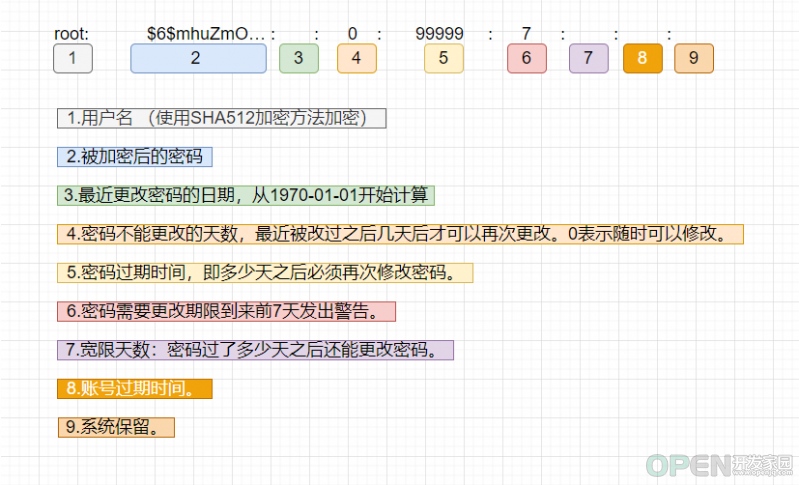

lrwxrwxrwx. 1 root root 7 8月 13 2020 /usr/sbin/adduser -> useradd6.2.8 删除用户 语法: userdel [options] 用户名 选项:-r 删除的时候,会同时删除用户的家目录和/var/mail 下的目录 [root@Centos83]~# userdel harry # 删除用户harry6.2.9 密码的文件 [root@Centos83]~# head -1 /etc/shadow

root:$6$mhuZmOQJAtrnoSfk$b52wXamQu2NE0bpEbZ9pcP.wkZLwAWD5tjG4LNqF/u3lMMaoPP85mMqcftjk1/u42yyyfNzvr/3PfcKDfZcKB0::0:99999:7:::

给用户添加密码: [root@Centos83]~# passwd oracle #交互式修改密码

Changing password for user oracle.

New password:

BAD PASSWORD: The password is shorter than 8 characters

Retype new password:

passwd: all authentication tokens updated successfully.

[root@Centos83]~# echo lenovo | passwd --stdin lenovo

passwd: all authentication tokens updated successfully.6.2.10 添加用户规则 控制添加用户规则文件的两个文件:/etc/default/useradd 和 /etc/login.defs [root@Centos83]~# egrep -v "^$|^#" /etc/login.defs

MAIL_DIR /var/spool/mail

UMASK 022

HOME_MODE 0700

PASS_MAX_DAYS 99999 #用户密码最长使用时间,多少天后会有提醒

PASS_MIN_DAYS 0 #用户密码最短使用时间,意思是多少天内不能修改密码,0 为不限制

PASS_MIN_LEN 5 #用户密码最小长度

PASS_WARN_AGE 7 #密码过期后会提醒多少天,这些天内还没有修改密码的用户,账户会被冻结

UID_MIN 1000 #用户 ID 开始的数字

UID_MAX 60000 #用户 ID 结束的数字

SYS_UID_MIN 201

SYS_UID_MAX 999

GID_MIN 1000

GID_MAX 60000 #组 ID 结束的数字

SYS_GID_MIN 201

SYS_GID_MAX 999

CREATE_HOME yes #是否为用户建立 home 目录

USERGROUPS_ENAB yes

ENCRYPT_METHOD SHA512 #shadow 文件的加密算法

[root@Centos83]~# cat /etc/default/useradd

# useradd defaults file

GROUP=100 #新创建用户时默认初始组的 GID 号(公共组),现在使用的都是私有组机制(根据创建用户名称创建组)

HOME=/home # /home 表示用户家目录的位置

INACTIVE=-1 #是否启用帐号过期。passwd 文件中第7列,-1 表示不启用

EXPIRE= #帐号终止日期 shadow 中第 8 字段,你可以直接设定账号在哪个日期后就直接失效,而不理会密码的问题。

SHELL=/bin/bash #默认 shell 使用哪个

SKEL=/etc/skel #模板目录

CREATE_MAIL_SPOOL=yes #是否创建邮箱文件[root@Centos83]~# chage -d 0 lenovo

[root@Centos83]~#ssh lenovo@10.170.80.180

...

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.170.80.180' (ECDSA) to the list of known hosts.

lenovo@10.170.80.180's password: 123456

You must change your password now and login again! #提示必须改密码

更改用户lenovo的密码 。互动: 两个用户的 UID 可以一样吗? [root@Centos83]~# vim /etc/passwd # 把 lenovo 的 UID 改成 0

[root@Centos83]~# id lenovo

uid=0(root) gid=0(root) 组=0(root) # 用户 lenovo 已经变成超级用户了

[root@Centos83]~# su lenovo

[root@Centos83 root]# id lenovo

uid=0(root) gid=0(root) 组=0(root)查看用户相关命令: [root@Centos83 ~]# id #用户和组的信息

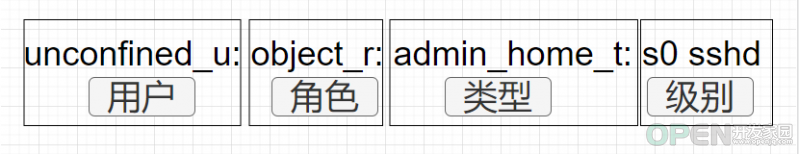

uid=0(root) gid=0(root) 组=0(root) 环境=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

[root@Centos83 ~]# whoami #查看当前有效用户名

root

[root@Centos83 ~]# who #显示目前登入系统的用户信息。

root pts/0 2021-06-25 10:30 (10.170.80.200)

root pts/1 2021-06-25 10:47 (10.170.80.200)

[root@Centos83 ~]# w # w 命令用于显示已经登陆系统的用户列表

11:25:12 up 59 min, 2 users, load average: 0.00, 0.00, 0.00

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root pts/0 10.170.80.200 10:30 43:52 0.15s 0.15s -bash

root pts/1 10.170.80.200 10:47 0.00s 0.64s 0.05s w

[root@Centos83 ~]# users #用于显示当前登录系统的所有用户的用户列表

root root6.2.11 修改用户信息 语法:usermod 【参数】用户名 常用参数: -u UID -d 宿主目录 -m 选项会自动创建新目录并且移内容到新目录里面 -g 起始组 #只能有一个 -G 附加组 #可以有多个 -s 登录 shell -L 锁定 修改uid:

[root@Centos83]~# id oracle

uid=2000(oracle) gid=2000(oracle) 组=2000(oracle)

[root@Centos83]~# usermod -u 1111 oracle

[root@Centos83]~# id oracle

uid=1111(oracle) gid=2000(oracle) 组=2000(oracle)

修改shell:

[root@Centos83]~# usermod -s /sbin/nologin oracle

[root@Centos83]~# grep oracle /etc/passwd

oracle:x:1111:2000::/home/oracle:/sbin/nologin

更改用户主目录:

[root@Centos83]~# usermod -m -d /opt/think think #-m 选项会自动创建新目录并且移内容到新目录里面

添加用户描述信息:

[root@Centos83]~# usermod -c "hell Linux" lenovo

[root@Centos83]~# grep lenovo /etc/passwd

lenovo:x:0:2002:hell Linux:/home/lenovo:/bin/bash6.2.12 解决模板文件被删之后显示不正常的问题 [root@Centos83]~# useradd plume && echo 123456 | passwd --stdin plume #创建用户plume,成功后给plume创建密码

[root@Centos83]~# echo 123456 |passwd --stdin plume #给plume创建密码

[root@Centos83]~# ls -a /home/plume

. .. .bash_logout .bash_profile .bashrc .mozilla .zshrc

[root@Centos83]~# rm -rf /home/plume/.bash* #删除模板文件

[root@Centos83]~# ls -a /home/plume

[root@Centos83]~# su plume

bash-4.4$ #在 centos6 或 7 会出现这个不完整的 shell 提示符,如何处理?

bash-4.4$exit

[root@Centos83]~# cp /etc/skel/.bash* /home/plume/ # 拷贝模版文件到用户目录下

[root@Centos83]~# chown plume:plume /home/plume/.bash* # 给权限

[root@Centos83]~# su plume # 再次切换用户

[plume@Centos83 root]$ #正常

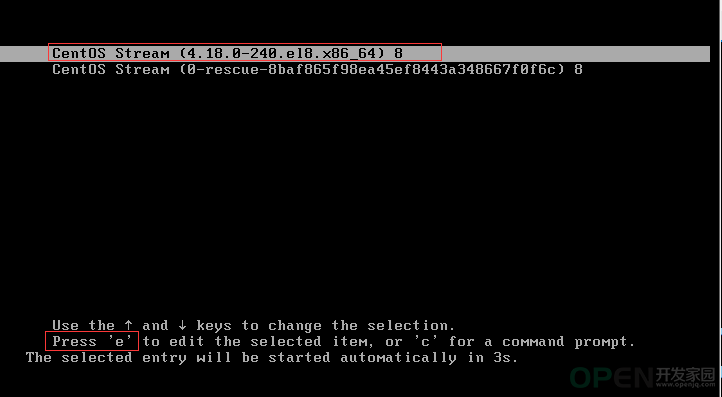

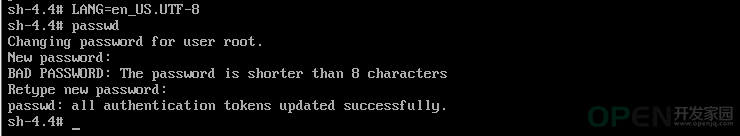

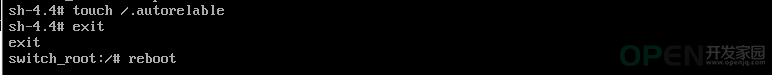

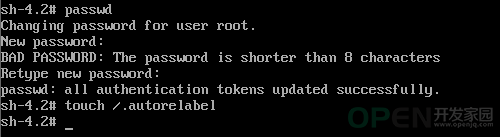

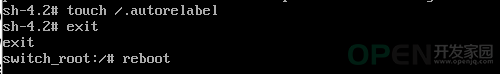

[plume@Centos83 root]$6.3 实战:进入紧急模式恢复 root 密码 6.3.1 实战场景找回 centos8 系统中 root 密码

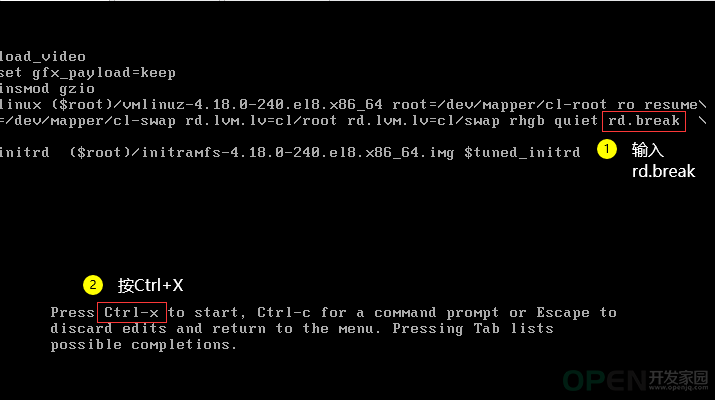

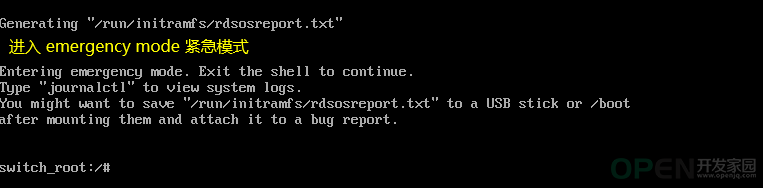

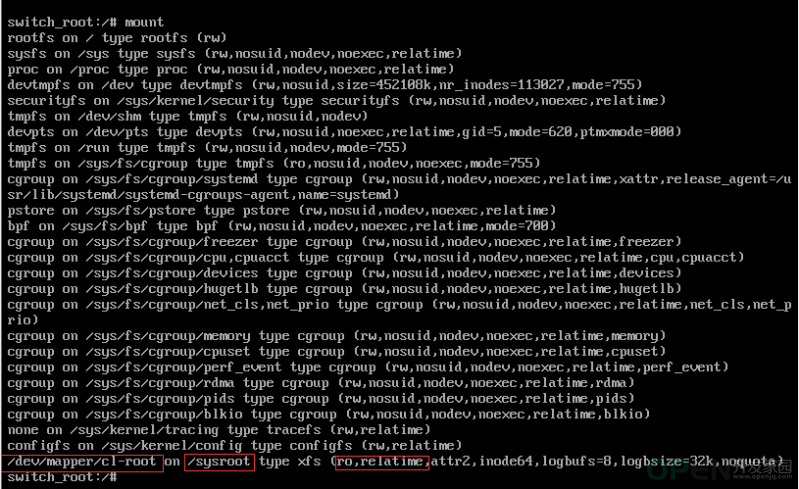

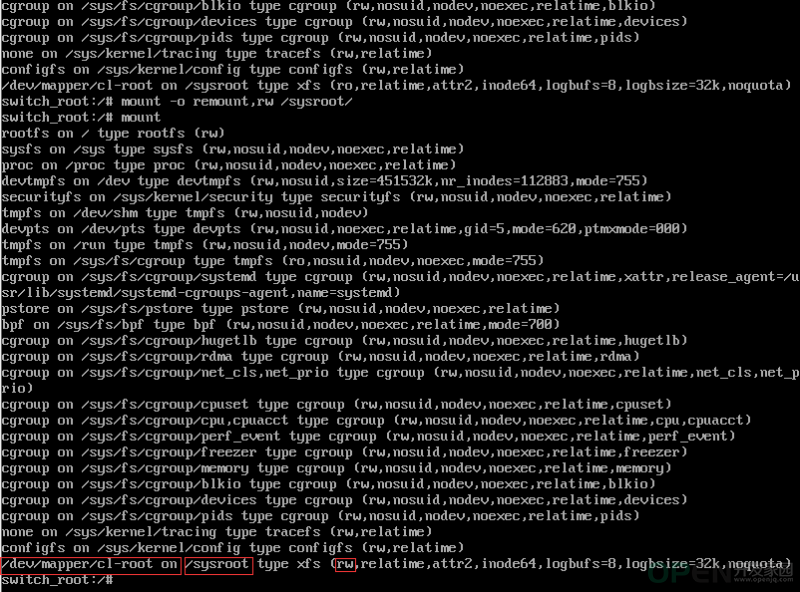

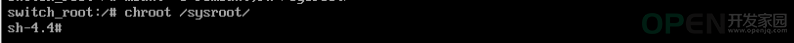

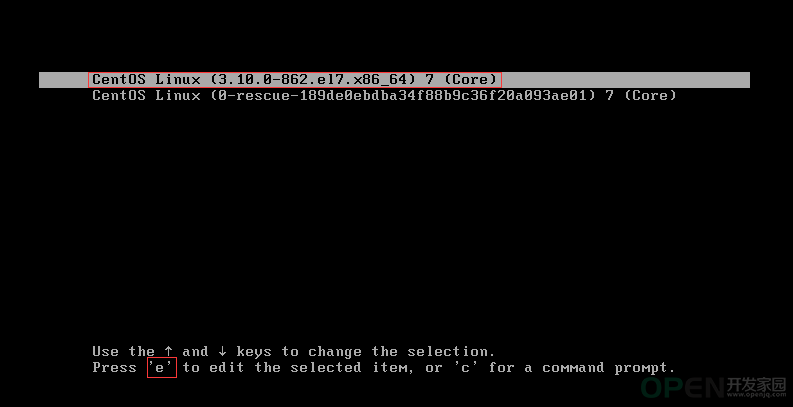

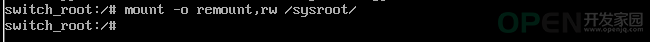

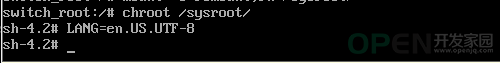

开机时按任意键,即可进入此界面,光标选择第一条,e表示进入编辑模式 在 linux 行尾添加 rd.break 进入编辑模式后会看到这些信息,默认情况,都是以 ro 只读方式引导系统进入

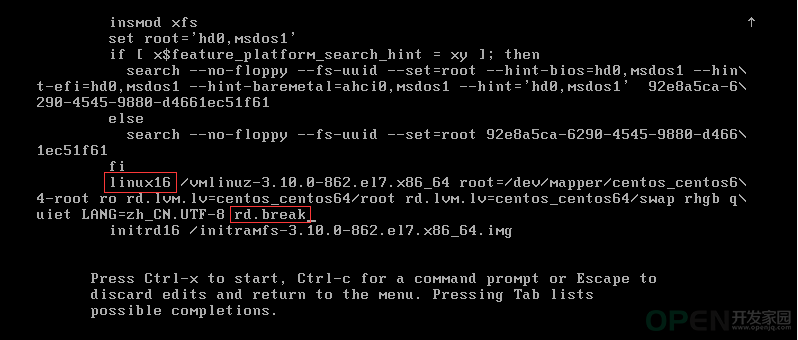

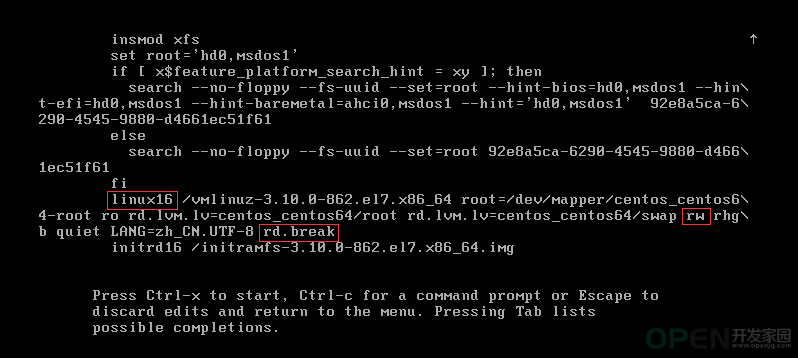

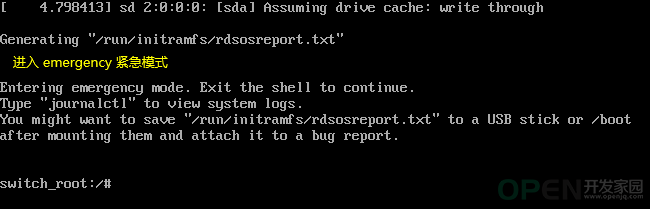

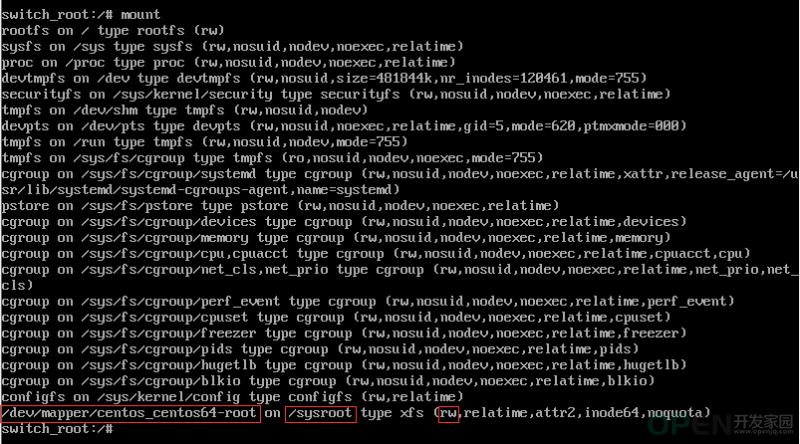

6.3.2 实战场景找回 centos7 系统中 root 密码

进入编辑模式后会看到这些信息。找到“Linux16”开头的行,在 Linux16 的行尾空格后添加“rd.break“

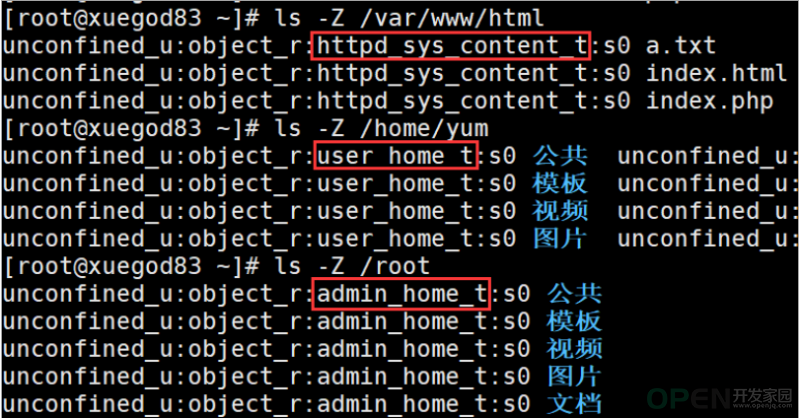

6.4扩展内容(了解即可):SELinux

*,也只是***到了我 httpd 这个服务,可以把它禁锢到这里(相当于整个服务器运行了httpd,* 了 httpd 而已),而系统的整个权限依然正常!

*即使* 了 httpd,也没有权限访问其他类型文件,不管你是不是属组属主有 rwx 权限,都没用。[root@Centos83 ~]# mkdir /abc

[root@Centos83 ~]# touch /abc/index.html

[root@Centos83 ~]# ls -Z /abc

unconfined_u:object_r:default_t:s0 index.html

[root@Centos83 ~]# semanage fcontext -a -t httpd_sys_content_t '/abc(/.*)?'-a 添加 -t 类型 [root@Centos83 ~]# restorecon -RFvv /abc

Relabeled /abc from unconfined_u:object_r:default_t:s0 to system_u:object_r:default_t:s0

Relabeled /abc/index.html from unconfined_u:object_r:default_t:s0 to system_u:object_r:default_t:s0-R 递归 -F 强制 -vv 显示详细信息 [root@Centos83 ~]# ls -Z /abc/

system_u:object_r:default_t:s0 index.html

[root@Centos83 ~]# semanage fcontext -d -t httpd_sys_content_t '/abc(/.*)?'-d 删除 -t 类型 [root@Centos83 ~]# restorecon -RFvv /abc

[root@Centos83 ~]# ls -Z /abc/

system_u:object_r:default_t:s0 index.html

[root@Centos83 ~]# semanage fcontext -l-l 查看类型 实验 httpd 服务没有权限访问其他类型的文件 [root@Centos83 ~]# yum -y install httpd

[root@Centos83 ~]# systemctl start httpd

[root@Centos83 ~]# echo hello httpd >>/var/www/html/hell.txt

[root@Centos83 ~]# ls -Z /var/www/html/hell.txt

unconfined_u:object_r:httpd_sys_content_t:s0 /var/www/html/hell.txt

[root@Centos83 ~]# curl 10.170.80.180/hell.txt

hello httpd # 打开网页可以访问这个 hell.txt 的内容

[root@Centos83 ~]# semanage fcontext -a -t default_t '/var/www/html/hell.txt'

[root@Centos83 ~]# restorecon '/var/www/html/hell.txt'

[root@Centos83 ~]# ls -Z '/var/www/html/hell.txt'

unconfined_u:object_r:default_t:s0 /var/www/html/hell.txt

[root@Centos83 ~]# curl 10.170.80.180/hell.txt

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>403 Forbidden</title>

</head><body>

Forbidden

<p>You don't have permission to access this resource.</p>

</body></html> # 打开网页没有权限访问这个 hell.txt 的内容

[root@Centos83 ~]# semanage fcontext -d -t default_t '/var/www/html/hell.txt'

[root@Centos83 ~]# restorecon '/var/www/html/hell.txt'

[root@Centos83 ~]# curl 10.170.80.180/hell.txt

hello httpd # 打开网页可以访问这个 hell.txt 的内容总结: 6.1 用户和组的相关配置文件 6.2 管理用户和组 6.3 实战:进入 centos8 紧急模式恢复 root 密码 6.3 扩展内容(了解即可):SELinux

![]() 服务系统

发布于:2021-06-30 17:05

|

阅读数:442

|

评论:0

服务系统

发布于:2021-06-30 17:05

|

阅读数:442

|

评论:0

QQ好友和群

QQ好友和群 QQ空间

QQ空间