[iOS研习记]——聊聊野指针与僵尸对象定位 一、从一个异常说起 1. 什么是野指针? 2. 野指针会产生哪些问题? 1> 访问的内存没有被覆盖 2> 访问的内存重新被覆盖了 3. 动手造一个野指针场景试试看 #import <Foundation/Foundation.h>

@interface MyObject : NSObject

@property(copy) NSString *name;

@end#import "ViewController.h"

#import "MyObject.h"

@interface ViewController ()

@property (nonatomic, unsafe_unretained)MyObject *object;

@end

@implementation ViewController

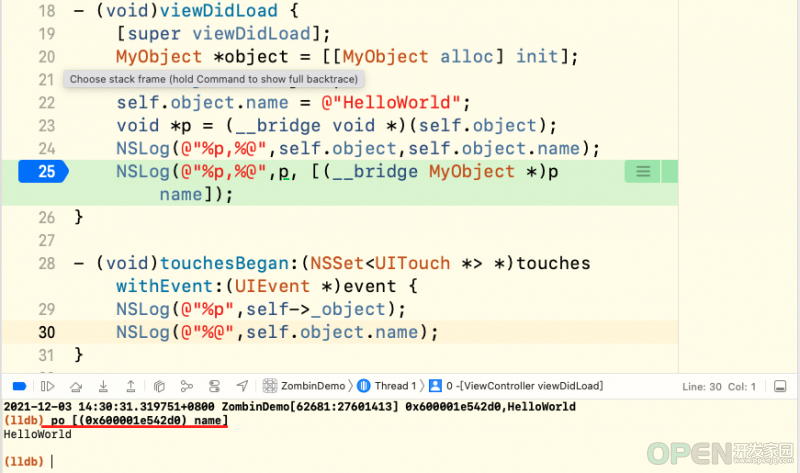

- (void)viewDidLoad {

[super viewDidLoad];

MyObject *object = [[MyObject alloc] init];

self.object = object;

self.object.name = @"HelloWorld";

void *p = (__bridge void *)(self.object);

NSLog(@"%p,%@",self.object,self.object.name);

NSLog(@"%p,%@",p, [(__bridge MyObject *)p name]);

}

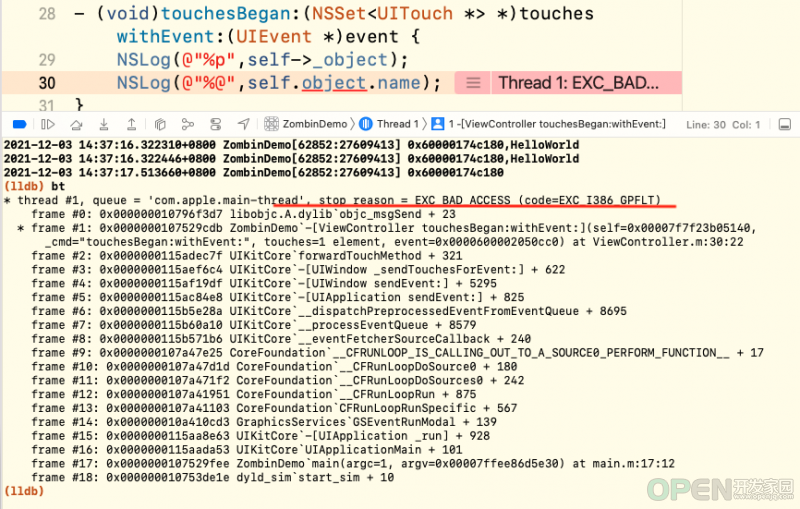

- (void)touchesBegan:(NSSet<UITouch *> *)touches withEvent:(UIEvent *)event {

NSLog(@"%p",self->_object);

NSLog(@"%@",self.object.name);

}

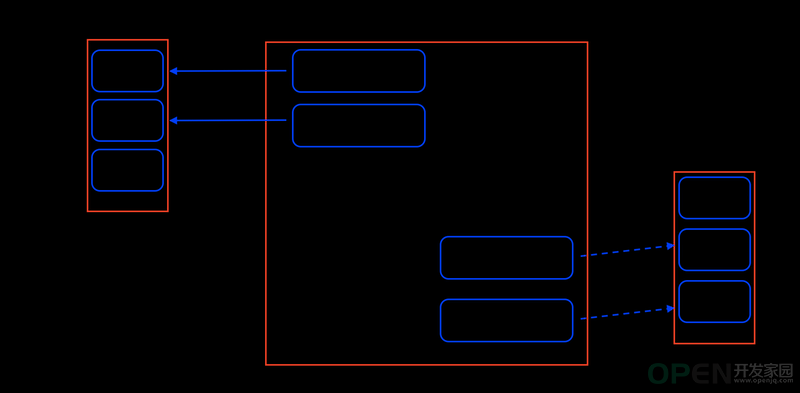

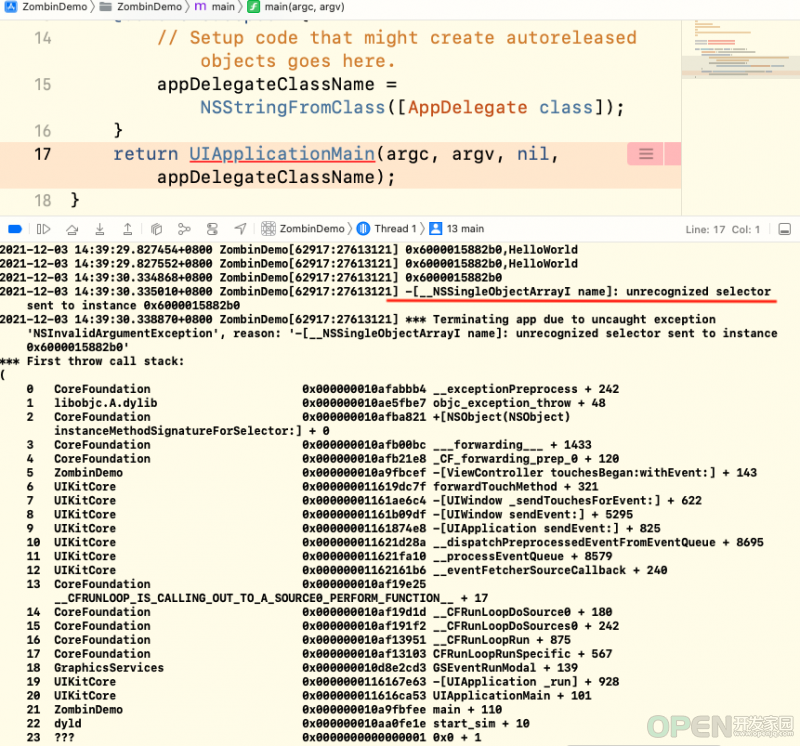

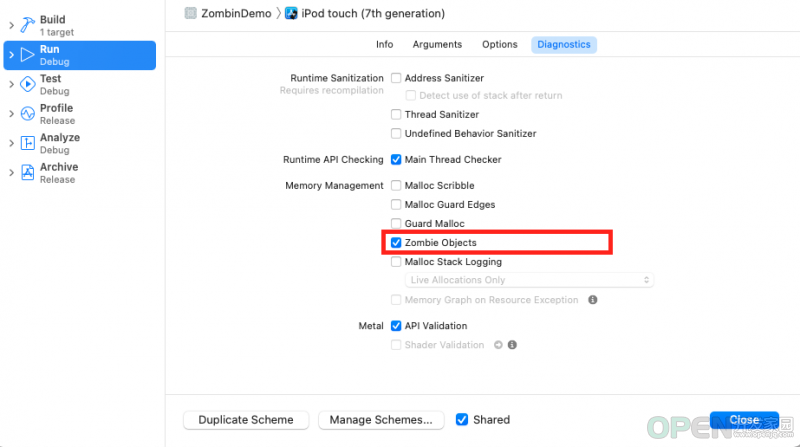

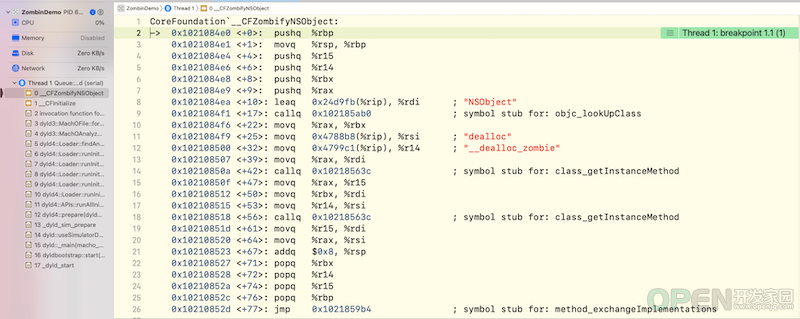

@end二、从原理看野指针的监控 1. 僵尸对象 *** -[MyObject retain]: message sent to deallocated instance 0x6000006706702. Apple僵尸对象的实现原理探究 // Replaced by NSZombies

- (void)dealloc {

_objc_rootDealloc(self);

}extern void __CFZombifyNSObject(void); // from NSObject.m

void _CFEnableZombies(void) {

}// 定义字符串

define "NSObject"

// 用来获取NSObject类

objc_lookUpClass "NSObject"

// 定义字符串

define "dealloc"

define "__dealloc_zombie"

// 获取dealloc方法的实现

class_getInstanceMethod "NSObject" "dealloc"

// 获取__dealloc_zombie方法的实现

class_getInstanceMethod "NSObject" "__dealloc_zombie"

// 交换dealloc与__dealloc_zombie的方法实现

method_exchangeImplementations "dealloc" "__dealloc_zombie"CoreFoundation`-[NSObject(NSObject) __dealloc_zombie]:

-> 0x10ef77c49 <+0>: pushq %rbp

0x10ef77c4a <+1>: movq %rsp, %rbp

0x10ef77c4d <+4>: pushq %r14

0x10ef77c4f <+6>: pushq %rbx

0x10ef77c50 <+7>: subq $0x10, %rsp

0x10ef77c54 <+11>: movq 0x2e04fd(%rip), %rax ; (void *)0x0000000110021970: __stack_chk_guard

0x10ef77c5b <+18>: movq (%rax), %rax

0x10ef77c5e <+21>: movq %rax, -0x18(%rbp)

0x10ef77c62 <+25>: testq %rdi, %rdi

0x10ef77c65 <+28>: js 0x10ef77d04 ; <+187>

0x10ef77c6b <+34>: movq %rdi, %rbx

0x10ef77c6e <+37>: cmpb $0x0, 0x488703(%rip) ; __CFConstantStringClassReferencePtr + 7

0x10ef77c75 <+44>: je 0x10ef77d1d ; <+212>

0x10ef77c7b <+50>: movq %rbx, %rdi

0x10ef77c7e <+53>: callq 0x10eff4b52 ; symbol stub for: object_getClass

0x10ef77c83 <+58>: leaq -0x20(%rbp), %r14

0x10ef77c87 <+62>: movq $0x0, (%r14)

0x10ef77c8e <+69>: movq %rax, %rdi

0x10ef77c91 <+72>: callq 0x10eff464e ; symbol stub for: class_getName

0x10ef77c96 <+77>: leaq 0x242db5(%rip), %rsi ; "_NSZombie_%s"

0x10ef77c9d <+84>: movq %r14, %rdi

0x10ef77ca0 <+87>: movq %rax, %rdx

0x10ef77ca3 <+90>: xorl %eax, %eax

0x10ef77ca5 <+92>: callq 0x10eff4570 ; symbol stub for: asprintf

0x10ef77caa <+97>: movq (%r14), %rdi

0x10ef77cad <+100>: callq 0x10eff4ab0 ; symbol stub for: objc_lookUpClass

0x10ef77cb2 <+105>: movq %rax, %r14

0x10ef77cb5 <+108>: testq %rax, %rax

0x10ef77cb8 <+111>: jne 0x10ef77cd7 ; <+142>

0x10ef77cba <+113>: leaq 0x2427aa(%rip), %rdi ; "_NSZombie_"

0x10ef77cc1 <+120>: callq 0x10eff4ab0 ; symbol stub for: objc_lookUpClass

0x10ef77cc6 <+125>: movq -0x20(%rbp), %rsi

0x10ef77cca <+129>: movq %rax, %rdi

0x10ef77ccd <+132>: xorl %edx, %edx

0x10ef77ccf <+134>: callq 0x10eff4a62 ; symbol stub for: objc_duplicateClass

0x10ef77cd4 <+139>: movq %rax, %r14

0x10ef77cd7 <+142>: movq -0x20(%rbp), %rdi

0x10ef77cdb <+146>: callq 0x10eff482e ; symbol stub for: free

0x10ef77ce0 <+151>: movq %rbx, %rdi

0x10ef77ce3 <+154>: callq 0x10eff4a5c ; symbol stub for: objc_destructInstance

0x10ef77ce8 <+159>: movq %rbx, %rdi

0x10ef77ceb <+162>: movq %r14, %rsi

0x10ef77cee <+165>: callq 0x10eff4b6a ; symbol stub for: object_setClass

0x10ef77cf3 <+170>: cmpb $0x0, 0x48867f(%rip) ; __CFZombieEnabled

0x10ef77cfa <+177>: je 0x10ef77d04 ; <+187>

0x10ef77cfc <+179>: movq %rbx, %rdi

0x10ef77cff <+182>: callq 0x10eff482e ; symbol stub for: free

0x10ef77d04 <+187>: movq 0x2e044d(%rip), %rax ; (void *)0x0000000110021970: __stack_chk_guard

0x10ef77d0b <+194>: movq (%rax), %rax

0x10ef77d0e <+197>: cmpq -0x18(%rbp), %rax

0x10ef77d12 <+201>: jne 0x10ef77d3d ; <+244>

0x10ef77d14 <+203>: addq $0x10, %rsp

0x10ef77d18 <+207>: popq %rbx

0x10ef77d19 <+208>: popq %r14

0x10ef77d1b <+210>: popq %rbp

0x10ef77d1c <+211>: retq

0x10ef77d1d <+212>: movq 0x2e0434(%rip), %rax ; (void *)0x0000000110021970: __stack_chk_guard

0x10ef77d24 <+219>: movq (%rax), %rax

0x10ef77d27 <+222>: cmpq -0x18(%rbp), %rax

0x10ef77d2b <+226>: jne 0x10ef77d3d ; <+244>

0x10ef77d2d <+228>: movq %rbx, %rdi

0x10ef77d30 <+231>: addq $0x10, %rsp

0x10ef77d34 <+235>: popq %rbx

0x10ef77d35 <+236>: popq %r14

0x10ef77d37 <+238>: popq %rbp

0x10ef77d38 <+239>: jmp 0x10eff44c8 ; symbol stub for: _objc_rootDealloc

0x10ef77d3d <+244>: callq 0x10eff443e ; symbol stub for: __stack_chk_fail// 获取当前类

object_getClass

// 通过当前类获取当前类型

class_getName

// 将_NSZombie_拼接上当前类名

zombiesClsName = "_NSZombie_%s" + className

// 获取zombiesClsName类

objc_lookUpClass zombiesClsName

// 判断是否已经存在zombiesCls

if not zombiesCls:

// 如果不存在

// 现获取"_NSZombie_"类

cls = objc_lookUpClass "_NSZombie_"

// 复制出一个cls类,类名为zombiesClsName

objc_duplicateClass cls zombiesClsName

// 字符串变量释放

free zombiesClsName

// objc中原本的对象销毁方法

objc_destructInstance(self)

// 将当前对象的类修改为zombiesCls

object_setClass zombiesCls

// 判断是否开启了僵尸对象功能

if not __CFZombieEnabled:

// 如果没开启 将当前内存释放掉

free- (void)dealloc {

_objc_rootDealloc(self);

}

void _objc_rootDealloc(id obj)

{

ASSERT(obj);

obj->rootDealloc();

}

inline void objc_object::rootDealloc()

{

// taggedPointer无需回收内存

if (isTaggedPointer()) return; // fixme necessary?

// nonpointer为1表示不只是地址,isa中包含了其他信息

// weakly_referenced表示是否有弱引用

// has_assoc 表示是否有关联属性

// has_cxx_dtor 是否需要C++或Objc析构

// has_sidetable_rc是否有散列表计数引脚

if (fastpath(isa.nonpointer &&

!isa.weakly_referenced &&

!isa.has_assoc &&

!isa.has_cxx_dtor &&

!isa.has_sidetable_rc))

{

// 如果都没有 直接回收内存

assert(!sidetable_present());

free(this);

}

else {

object_dispose((id)this);

}

}

id object_dispose(id obj)

{

if (!obj) return nil;

// 进行内存回收前的销毁工作

objc_destructInstance(obj);

free(obj);

return nil;

}void *objc_destructInstance(id obj)

{

if (obj) {

// Read all of the flags at once for performance.

bool cxx = obj->hasCxxDtor();

bool assoc = obj->hasAssociatedObjects();

// C++ 析构

if (cxx) object_cxxDestruct(obj);

// 移除关联属性

if (assoc) _object_remove_assocations(obj);

// 弱引用表和散列表的清除

obj->clearDeallocating();

}

return obj;

}三、手动实现线上野指针问题收集 1. 仿照Apple的僵尸对象思路实现 // _YHZombie_.h

#import <Foundation/Foundation.h>

@interface _YHZombie_ : NSObject

@end

// _YHZombie_.m

#import "_YHZombie_.h"

@implementation _YHZombie_

// 调用这个对象对的所有方法都hook住进行LOG

- (id)forwardingTargetForSelector:(SEL)aSelector {

NSLog(@"%p-[%@ %@]:%@",self ,[NSStringFromClass(self.class) componentsSeparatedByString:@"_YHZombie_"].lastObject, NSStringFromSelector(aSelector), @"向已经dealloc的对象发送了消息");

// 结束当前线程

abort();

}

@end// NSObject+YHZombiesNSObject.h

#import <Foundation/Foundation.h>

@interface NSObject (YHZombiesNSObject)

@end

// NSObject+YHZombiesNSObject.m

#import "NSObject+YHZombiesNSObject.h"

#import <objc/objc.h>

#import <objc/runtime.h>

@implementation NSObject (YHZombiesNSObject)

+(void)load {

[self __YHZobiesObject];

}

+ (void)__YHZobiesObject {

char *clsChars = "NSObject";

Class cls = objc_lookUpClass(clsChars);

Method oriMethod = class_getInstanceMethod(cls, NSSelectorFromString(@"dealloc"));

Method newMethod = class_getInstanceMethod(cls, NSSelectorFromString(@"__YHDealloc_zombie"));

method_exchangeImplementations(oriMethod, newMethod);

}

- (void)__YHDealloc_zombie {

const char *className = object_getClassName(self);

char *zombieClassName = NULL;

asprintf(&zombieClassName, "_YHZombie_%s", className);

Class zombieClass = objc_getClass(zombieClassName);

if (zombieClass == Nil) {

zombieClass = objc_duplicateClass(objc_getClass("_YHZombie_"), zombieClassName, 0);

}

objc_destructInstance(self);

object_setClass(self, zombieClass);

if (zombieClassName != NULL)

{

free(zombieClassName);

}

}

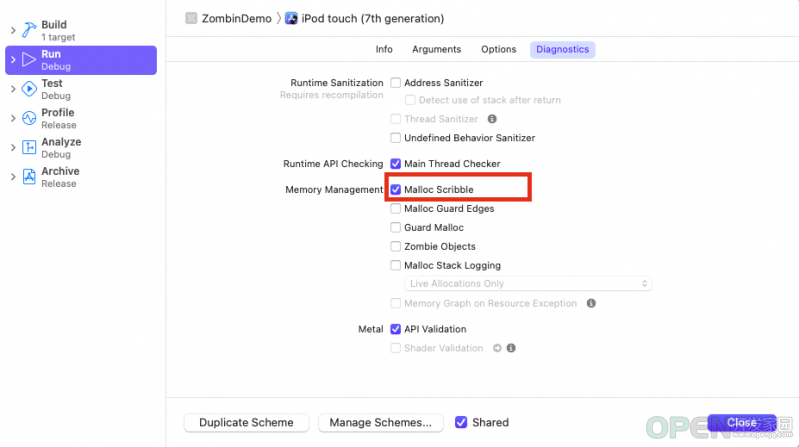

@end0x600003a8c2e0-[MyObject name]:向已经dealloc的对象发送了消息2. 将监控推广到C指针 typedef struct {

NSString *name;

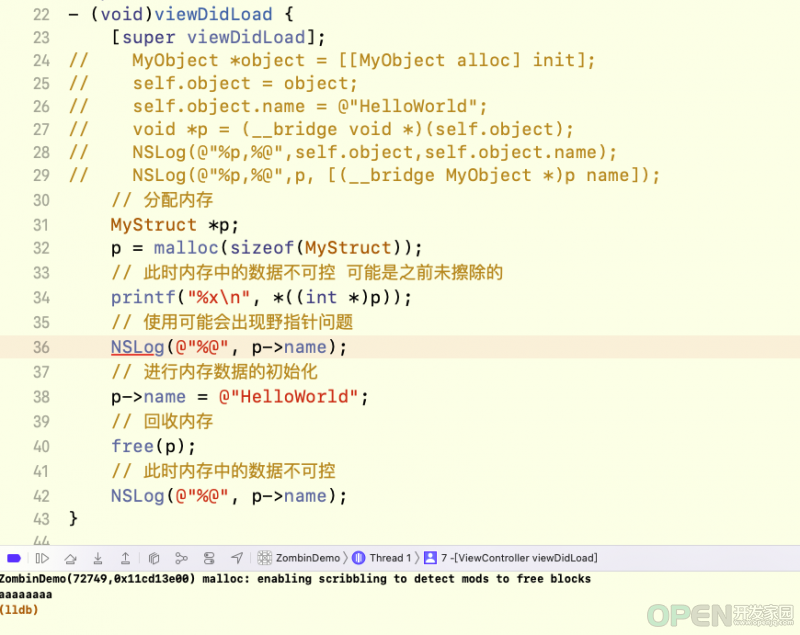

} MyStruct;MyStruct *p;

p = malloc(sizeof(MyStruct));

// 此时内存中的数据不可控 可能是之前未擦除的

printf("%x\n", *((int *)p));

// 使用可能会出现野指针问题

NSLog(@"%@", p->name);

// 进行内存数据的初始化

p->name = @"HelloWorld";

// 回收内存

free(p);

// 此时内存中的数据不可控

NSLog(@"%@", p->name);// YHMallcScrbble.h

#import <Foundation/Foundation.h>

@interface YHMallcScrbble : NSObject

@end

// YHMallcScrbble.m

#import "YHMallcScrbble.h"

#import "fishhook.h"

#import "malloc/malloc.h"

void * (*orig_malloc)(size_t __size);

void (*orig_free)(void * p);

void *_YHMalloc_(size_t __size) {

void *p = orig_malloc(__size);

memset(p, 0xAA, __size);

return p;

}

void _YHFree_(void * p) {

size_t size = malloc_size(p);

memset(p, 0x55, size);

orig_free(p);

}

@implementation YHMallcScrbble

+ (void)load {

rebind_symbols((struct rebinding[2]){{"malloc", _YHMalloc_, (void *)&orig_malloc}, {"free", _YHFree_, (void *)&orig_free}}, 2);

}

@end四、一些扩展 专注技术,懂的热爱,愿意分享,做个朋友

QQ:316045346

![]() 网络安全

发布于:2021-12-12 10:56

|

阅读数:648

|

评论:0

网络安全

发布于:2021-12-12 10:56

|

阅读数:648

|

评论:0

QQ好友和群

QQ好友和群 QQ空间

QQ空间