第一章 SSHD 服务搭建管理和防止暴力破解 本节所讲: 1.1 学习 Linux 服务前期环境准备、搭建 CentOS 7 环境 1.2 sshd 服务安装-ssh 命令使用方法 1.3 sshd 服务配置和管理 1.4 sshd 服务防止暴力破解 1.5 实战-通过升级 SSH 服务修复安全漏洞 1.1 学习 Linux 服务前期环境准备、搭建 CentOS 7 环境 1.1.1 清空关闭防火墙 由于前期尚未学习“防火墙”为了不受到防火墙影响实验的顺利进行,因此清空并关闭防火墙。 [root@centos80 ~]# iptables -F

[root@centos80 ~]# systemctl stop firewalld

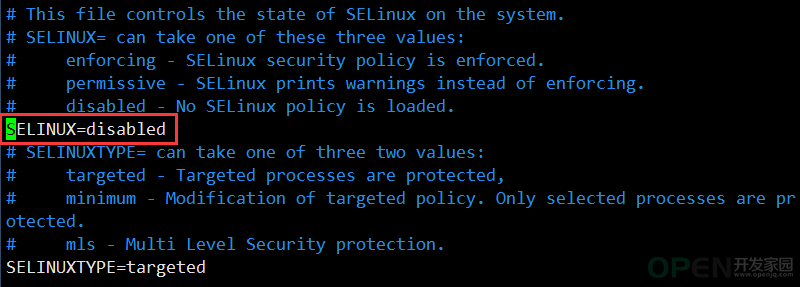

[root@centos80 ~]# systemctl disable firewalld1.1.2 SElinux 设置: [root@centos80 ~]# getenforce

Disabled

[root@centos80 ~]# setenforce 0 #临时关闭(机器重启则会失效)

[root@centos80 ~]# vim /etc/selinux/config #永久关闭 SElinux

SELINUX=disabled1.1.3 配置 IP: [root@centos80 ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens33

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=none

DEFROUTE=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=ens33

UUID=1f89b9f2-cbe4-47d9-b678-caa04547e990

DEVICE=ens33

ONBOOT=yes

IPV6_PRIVACY=no

IPADDR=10.170.80.80

PREFIX=24

GATEWAY=10.170.80.1

DNS1=202.100.96.68重启服务:systemctl restart network 1.1.4 配置主机和 IP 映射关系 [root@centos80 ~]# vim /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

10.170.80.80 linux80.cn linux80

10.170.80.81 linux81.cn linux81

10.170.80.82 linux83.cn linux821.1.5 修改主机名 [root@centos80 ~]# vim /etc/hostname #永久修改主机名

centos80

[root@centos80 ~]# hostnamectl set-hostname "centos80" #永久修改主机名

[root@centos80 ~]# hostname centos80 #临时修改主机名

centos801.1.6 配置 Yum 源 1.配置本地 Yum 源: [root@centos80 ~]# vim /etc/fstab

[root@centos80 ~]# echo "/dev/sr0 /media iso9660 defaults 0 0" >> /etc/fstab设置开机自动挂载光驱。

[root@centos80 ~]# cat > /etc/yum.repos.d/centos7.repo <<EOF

> [centos7-source]

>name= centos7-source

>baseurl=file:///mnt

> enabled=1

>gpgcheck=0

> EOF

或:

[root@centos80 ~]# vim /etc/yum.repos.d/centos7.repo

[centos7-source]

name= centos7-source

baseurl=file:///mnt

enabled=1

gpgcheck=02.配置网络 yum 源: [root@centos80 ~]# mv /etc/yum.repos.d/CentOS-Base.repo{,.backup}安装 wget 工具: [root@centos80 ~]# rpm -ivh /media/Packages/wget-1.14-18.el7.x86_64.rpm下载 yum 源: [root@centos80 ~]# wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo

或者

[root@centos80 ~]# curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo

[root@centos80 ~]# yum makecache1.1.7 安装 epel 源 [root@centos80 ~]# yum -y install epel-release1.2 sshd 服务安装-ssh 命令使用方法 1.2.1 SSHD 服务 1.2.2 安装 SSH 服务 [root@centos80 ~]# yum -y install openssh openssh-clients openssh-server

[root@centos80 ~]# yum info openssh-server #查看所有安装的程序包的作用[root@centos80 ~]# rpm -ivh /media/Packages/openssh.rpm确认软件包是否已经安装: #使用 rpm -qa 查看所有安装的程序包,并过虑 openssh 的程序包。

[root@centos80 ~]# rpm -qa | grep openssh

openssh-server-7.4p1-21.el7.x86_64

openssh-7.4p1-21.el7.x86_64

openssh-clients-7.4p1-21.el7.x86_64#查看软件安装生产的文件

[root@centos80 ~]# rpm -ql openssh

/etc/ssh

/etc/ssh/moduli

/usr/bin/ssh-keygen

/usr/libexec/openssh

………………OpenSSH 配置文件: OpenSSH 常用配置文件有两个/etc/ssh/ssh_config 和/etc/ssh/sshd_config。 ssh_config 为客户端配置文件,设置与客户端相关的应用可通过此文件实现。 sshd_config 为服务器端配置文件,设置与服务端相关的应用可通过此文件实现。 服务启动关闭脚本: [root@centos80 ~]# systemctl restart|stop|start|status sshd[root@centos80 ~]# chkconfig sshd on #开机启动服务

注意:正在将请求转发到“systemctl enable sshd.service”。

[root@centos80 ~]# systemctl is-enabled sshd #查看 sshd 服务是否开机启动

enabled

[root@centos80 ~]# systemctl list-unit-files | grep sshd查看所有开机管理服务,过虑 sshd 服务

anaconda-sshd.service static

sshd-keygen.service static

sshd.service enabled

sshd@.service static

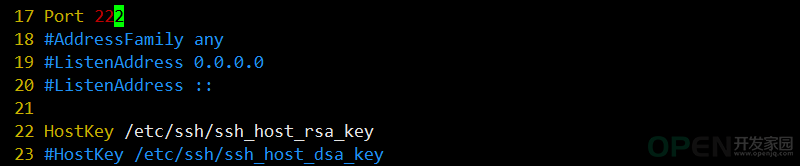

sshd.socket disabled1.2.3 如何使用 SSH 来远程连接主机 ssh [远程主机用户名] @[远程服务器主机名或 IP 地址] -p port [root@centos80 ~]# ssh -l cat 10.170.80.80-l :-l 选项,指定登录用户。 -p:-p 选项,指定登录端口 (当服务端的端口非默认时,需要使用-p 指定端口进行登录)。-r:复制目录时使用。 -P:大写的 P 指定端口。 1.3 SSHD 服务配置和管理 1.3.1 配置文件详解 修改 SSHD 服务默认监听的端口为 222. [root@centos80 ~]# vim /etc/ssh/sshd_config

改17行:

Port 22

为

Port 222

[root@centos80 ~]# vim /etc/ssh/sshd_config

[root@centos80 ~]# systemctl restart sshd

[root@centos80 ~]# netstat -tlunp | grep sshd

[root@centos80 ~]# netstat -tlunp | grep sshd

tcp 0 0 0.0.0.0:222 0.0.0.0: LISTEN 56866/sshd

tcp 0 0 127.0.0.1:6010 0.0.0.0:* LISTEN 1549/sshd: root@pts

tcp 0 0 127.0.0.1:6011 0.0.0.0: LISTEN 1811/sshd: root@pts

tcp6 0 0 :::222 ::: LISTEN 56866/sshd

tcp6 0 0 ::1:6010 :::* LISTEN 1549/sshd: root@pts

tcp6 0 0 ::1:6011 ::: LISTEN 1811/sshd: root@pts修改完端口默认端口后,登录方法: [root@centos80 ~]# ssh -p 222 10.170.80.80

root@10.170.80.80's password:实战:安全调优的重点: 1.LoginGraceTime 2m 2.PermitRootLogin yes 3.PasswordAuthentication yes 4.PermitEmptyPasswords no 5.PrintLastLog yes [root@centos80 ~]# ssh 10.170.80.80

ssh: connect to host 10.170.80.80 port 22: Connection refusedPrintLastLog yes 项定义即是该回显上次登录的信息。6.给 sshd 服务添加一些警告信息。 [root@centos80 ~]# vim /etc/motd

[root@centos80 ~]# echo 'Warning! www.runoob.com'> /etc/motd

[root@centos80 ~]# cat /etc/motd

Warning! www.runoob.com7.UseDNS yes 1.4 SSHD 服务防止暴力破解 1.4.1通过密钥认证实现 SSHD 认证。 [root@centos80 ~]# ssh-keygen

Generating public/private rsa key pair.生成公共/私有 rsa 密钥对。

Enter file in which to save the key (/root/.ssh/id_rsa): 输入保存密钥的文件(/root/.ssh/id\u rsa):

Enter passphrase (empty for no passphrase): 输入密码短语(无密码短语为空):

Enter same passphrase again: 再次输入相同的密码短语:

Your identification has been saved in /root/.ssh/id_rsa.您的标识已保存在/root/.ssh/id_rsa 中。

Your public key has been saved in /root/.ssh/id_rsa.pub.您的公钥已保存在/root/.ssh/id_rsa.pub 中。

The key fingerprint is:关键指纹是:

SHA256:hhJAxp2URPQjVbfc0qBMflbEYzZ7+Dycd8cViUu75AI root@centos80

The key's randomart image is:钥匙的随机图像是:

+---[RSA 2048]----+

| o+=o..o ooo . .|

| ...+o + + **o o |

| o o + o+=o .|

| o o E .o+. .|

| . . S . o=.o.|

| . . . o =|

| . oo|

| |

| |

+----[SHA256]-----+

[root@centos80 ~]# cd /root/.ssh/

[root@centos80 .ssh]# ls

id_rsa id_rsa.pub known_hosts[root@centos80 ~]# ssh-copy-id 10.170.80.81

[root@centos80 .ssh]# ssh-copy-id 10.170.80.81

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/root/.d_rsa.pub"

The authenticity of host '10.170.80.81 (10.170.80.81)' can't be establ.

ECDSA key fingerprint is SHA256:iw9M3vxcdZDHC0HOxA/CDV850kKqF73q5KiPwM.

ECDSA key fingerprint is MD5:90:ba:fd:f0:af:b4:08:b3:12:fc:0b:a9:bf:d3f.

Are you sure you want to continue connecting (yes/no)? yes #输入 yes

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), lter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you rompted now it is to install the new keys

root@10.170.80.81's password: #输入 192.168.1.63 主机登录密码。

Number of key(s) added: 1

Now try logging into the machine, with: "ssh '10.170.80.81'"

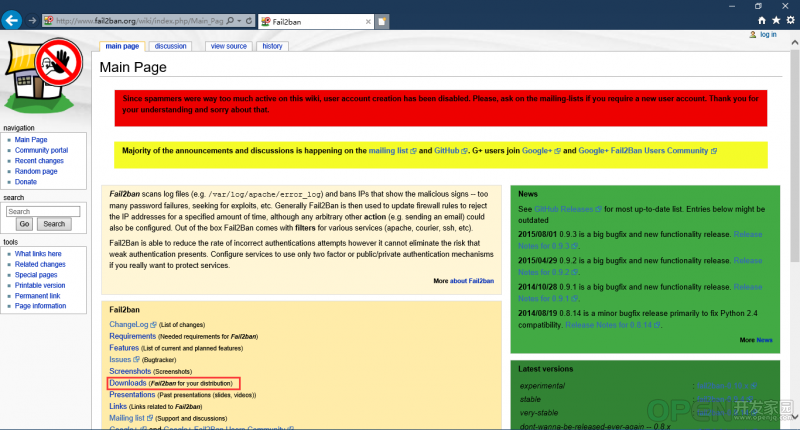

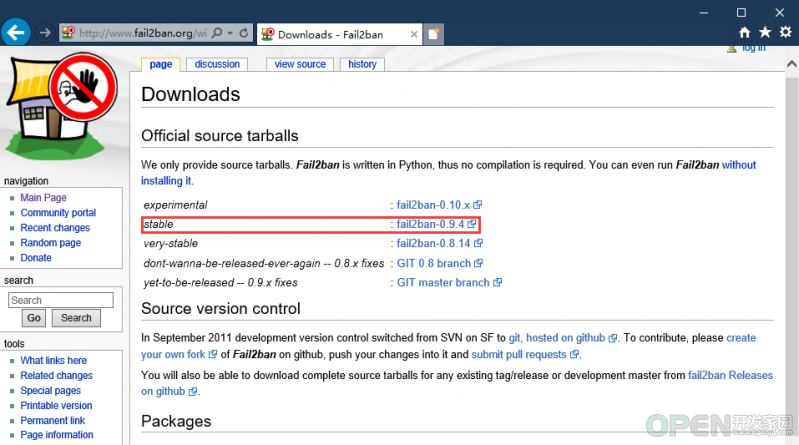

and check to make sure that only the key(s) you wanted were added.[root@centos80 ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub -p 222 root@10.170.80.811.4.2 通过开源的防护软件来防护安全(方法二) [root@centos80 ~]# python -V

Python 2.7.5[root@centos80 ~]# yum -y install epel-release.noarch

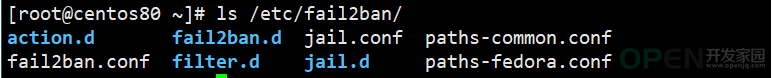

[root@centos80 ~]# yum -y install fail2ban[root@centos80 ~]# /etc/fail2ban/jail.conf #fail2ban配置文件279 行

[sshd] #单个服务检查设置,如设置 bantime、findtime、maxretry 和全局冲突,服务优先级大于全局设置。

port = ssh

logpath = %(sshd_log)s

backend = %(sshd_backend)s加入如下内容

enabled = true #是否激活此项(true/false)修改成 true。

filter = sshd #过滤规则 filter 的名字,对应 filter.d 目录下的 sshd.conf。

action = iptables[name=SSH, port=ssh, protocol=tcp] #动作的相关参数,对应

action.d/iptables.conf 文件。

sendmail-whois[name=SSH, dest=yonghui@163.com, sender=yonghui@126.com sendername="YongHui"] #触发报警的收件人。

logpath = /var/log/secure #检测的系统的登陆日志文件。这里要写 sshd 服务日志文件。

默认为 logpath = /var/log/sshd.log(在 centos8 当中需要删除默认的 ssh 区域 logpath 选项) 。5 分钟内 3 次密码验证失败,禁止用户 IP 访问主机 1 小时。 配置如下。

bantime = 3600 #禁止用户 IP 访问主机 1 小时。

findtime = 300 #在 5 分钟内内出现规定次数就开始工作。

maxretry = 3 #3 次密码验证失败。[root@centos80 ~]# vim /etc/fail2ban/jail.conf

port = ssh

logpath = %(sshd_log)s

backend = %(sshd_backend)s

enabled = true

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp]

sendmail-whois[name=SSH, dest=yonghui@163.com, sender=yonghui@126.com

sendername="YongHui"]

logpath = /var/log/secure

bantime = 3600

findtime = 300

maxretry = 3[root@centos80 ~]# systemctl start fail2ban #启动 fail2ban 服务

[root@centos80 ~]# systemctl enable fail2ban.service #设置开机自动启动

Created symlink from /etc/systemd/system/multi-user.target.wants/fail2ban.service to /usr/lib/systemd/system/fail2ban.service.

或

[root@centos80 ~]# systemctl enable --now fail2ban[root@centos80 ~]# ssh 10.170.80.80

ssh_exchange_identification: read: Connection reset by peer1.5 实战-通过升级 SSH 服务修复安全漏洞 [root@centos80 ~]# yum update openssh -y[root@centos80 ~]# yum -y install xinetd telnet-server如果不存在该文件则无需配置 。[root@centos80 ~]# ll /etc/xinetd.d/telnet

ls: 无法访问/etc/xinetd.d/telnet: 没有那个文件或目录配置 telnet 登录的终端类型,添加 pts 终端,文件末尾添加即可。 [root@centos80 ~]# vim /etc/securetty

tty1

tty2

tty3配置开机自启 [root@centos80 ~]# systemctl enable xinetd && systemctl start xinetd

[root@centos80 ~]# systemctl start telnet.socket[root@centos80 ~]# yum -y install gcc gcc-c++ zlib zlib-devel openssl openssl-devel pam-devel libselinux-devel[root@centos80 ~]# wget -c

https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-8.3p1.tar.gz-c 断点续传 备份现有 ssh 配置文件 [root@centos80 ~]# mkdir /opt/sshbak

[root@centos80 ~]# mv /etc/ssh /opt/sshbak/

[root@centos80 ~]# mkdir /usr/local/sshd #创建新的安装目录

[root@centos80 ~]# https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-8.3p1.tar.gz

[root@centos80 ~]# tar zxvf openssh-8.3p1.tar.gz

[root@centos80 ~]# cd openssh-8.3p1/

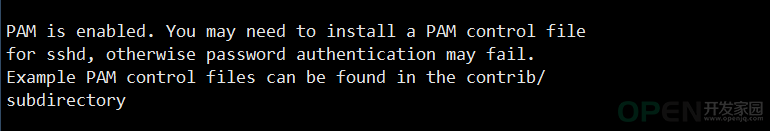

[root@centos80 ~]# ./configure --with-md5-passwords --with-pam --with-selinux --with-privsep-path=/usr/local/sshd/ --sysconfdir=/etc/ssh由于启用了 PAM 则需要安装一个配置文件,该文件在 contrib 目录下。 [root@centos80 openssh-8.3p1]# cp -a contrib/redhat/sshd.pam /etc/pam.d/sshd.pam

[root@centos80 openssh-8.3p1]# cp -a contrib/redhat/sshd.init /etc/init.d/sshd

[root@centos80 openssh-8.3p1]# make -j 4 && make install

[root@centos80 openssh-8.3p1]# vim /etc/ssh/sshd_config

改:

33 #PermitRootLogin prohibit-password

为:

33 PermitRootLogin yes

改:

39 #PubkeyAuthentication yes

为:

38 PubkeyAuthentication yes

改:(去掉注释即可,此处是优化项如果使用 DNS 解析速度会很慢)

100 #UseDNS no

为:

100 UseDNS no配置开机自启动 [root@centos80 openssh-8.3p1]# chkconfig --add sshd

[root@centos80 openssh-8.3p1]# systemctl enable sshd

[root@centos80 openssh-8.3p1]# mv /usr/lib/systemd/system/sshd.service /opt/sshbak/删除原有的 system 开机启动项

[root@centos80 openssh-8.3p1]# chkconfig sshd on #开机自启

注意:正在将请求转发到“systemctl enable sshd.service”。[root@centos80 openssh-8.3p1]# /etc/init.d/sshd restart

Restarting sshd (via systemctl): [ 确定 ]

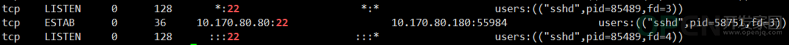

[root@centos80 openssh-8.3p1]# ss -antup | grep 22

udp UNCONN 0 0 192.168.122.1:53 :* users:(("dnsmasq",pid=1430,fd=5))

tcp LISTEN 0 5 192.168.122.1:53 : users:(("dnsmasq",pid=1430,fd=6))

tcp LISTEN 0 128 *:22 : users:(("sshd",pid=85489,fd=3))

tcp ESTAB 0 36 10.170.80.80:22 10.170.80.180:55984 users:(("sshd",pid=58751,fd=3))

tcp LISTEN 0 128 :::22 :::* users:(("sshd",pid=85489,fd=4))[root@centos80 openssh-8.3p1]# systemctl stop sshd

[root@centos80 openssh-8.3p1]# ss -antup|grep 22

[root@centos80 openssh-8.3p1]# ssh -V

OpenSSH_8.3p1, OpenSSL 1.0.2k-fips 26 Jan 2017禁用 telnet 服务 [root@centos80 openssh-8.3p1]# systemctl disable telnet.socket && systemctl stop telnet.socket总结: 1.1 学习 Linux 服务前期环境准备、搭建 CentOS 7 环境 1.2 sshd 服务安装-ssh 命令使用方法 1.3 sshd 服务配置和管理 1.4 sshd 服务防止暴力破解 1.5 实战-通过升级 SSH 服务修复安全漏洞

![]() 服务系统

发布于:2021-07-30 20:02

|

阅读数:423

|

评论:0

服务系统

发布于:2021-07-30 20:02

|

阅读数:423

|

评论:0

QQ好友和群

QQ好友和群 QQ空间

QQ空间